cookie 和 token

cookie:登陆后后端生成一个sessionid放在cookie中返回给客户端,并且服务端一直记录着这个sessionid,客户端以后每次请求都会带上这个sessionid,服务端通过这个sessionid来验证身份之类的操作。所以别人拿到了cookie拿到了sessionid后,就可以完全替代你。

token:登陆后后端不返回一个token给客户端,客户端将这个token存储起来,然后每次客户端请求都需要开发者手动将token放在header中带过去,服务端每次只需要对这个token进行验证就能使用token中的信息来进行下一步操作了。

xss:用户通过各种方式将恶意代码注入到其他用户的页面中。就可以通过脚本获取信息,发起请求,之类的操作。

csrf:跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。csrf并不能够拿到用户的任何信息,它只是欺骗用户浏览器,让其以用户的名义进行操作。

csrf例子:假如一家银行用以运行转账操作的URL地址如下: http://www.examplebank.com/withdraw?account=AccoutName&amount=1000&for=PayeeName 那么,一个恶意攻击者可以在另一个网站上放置如下代码: <img src="<http://www.examplebank.com/withdraw?account=Alice&amount=1000&for=Badman>"> 如果有账户名为Alice的用户访问了恶意站点,而她之前刚访问过银行不久,登录信息尚未过期,那么她就会损失1000资金。

上面的两种攻击方式,如果被xss攻击了,不管是token还是cookie,都能被拿到,所以对于xss攻击来说,cookie和token没有什么区别。但是对于csrf来说就有区别了。

以上面的csrf攻击为例:

- cookie:用户点击了链接,cookie未失效,导致发起请求后后端以为是用户正常操作,于是进行扣款操作。

- token:用户点击链接,由于浏览器不会自动带上token,所以即使发了请求,后端的token验证不会通过,所以不会进行扣款操作。 这是个人理解的为什么只劫持cookie不劫持token的原因。

XSS

面试题:什么是 XSS 攻击?如何防范 XSS 攻击?什么是 CSP?

XSS: 攻击者想尽一切办法将可以执行的代码注入到网页中

XSS 分为

- 持久型: 攻击的代码被服务端写入进数据库中

- 危害性很大,因为如果网站访问量很大的话,就会导致大量正常访问页面的用户都受到攻击

- 如输入框存入数据库的内容

- 非持久型

- URL 参数中加入攻击代码

- 前端后端读取URL参数,进行执行

http://www.domain.com?name=<script>alert(1)</script>

解决办法

- 转义输入的字符,对引号、尖括号、斜杠进行转义

<script>alert(1)</script>-><script>alert(1)</script>

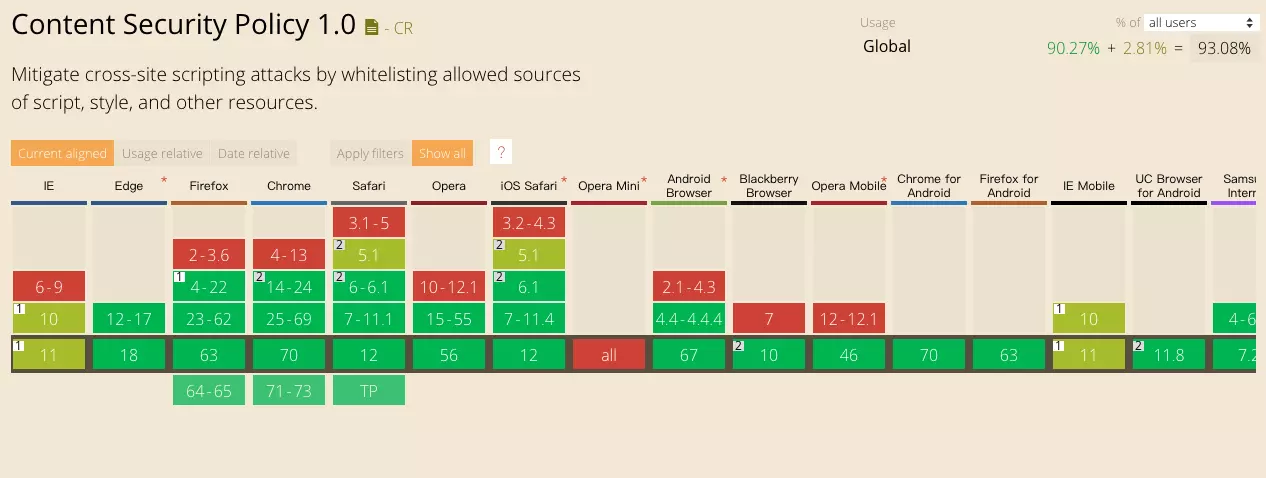

CSP

本质上就是建立白名单,开发者明确告诉浏览器哪些外部资源可以加载和执行。我们只需要配置规则,如何拦截是由浏览器自己实现的。我们可以通过这种方式来尽量减少 XSS 攻击

通过两种方式来开启 CSP:

- 设置

HTTP Header中的Content-Security-Policy- 只允许加载本站资源

Content-Security-Policy: default-src ‘self’ - 只允许加载HTTPS 协议图片

Content-Security-Policy: img-src https://* - 只允许加载任何来源框架

Content-Security-Policy: child-src 'none'

- 只允许加载本站资源

- 设置

meta 标签的方式<meta http-equiv="Content-Security-Policy">

CSRF

面试题:什么是 CSRF 攻击?如何防范 CSRF 攻击?

CSRF: 跨站请求伪造,攻击者构造出一个后端请求地址,诱导用户点击或者通过某些途径自动发起请求。如果用户是在登录状态下的话,后端就以为是用户在操作,从而进行相应的逻辑。

防范 CSRF 攻击可以遵循以下几种规则:

- Get 请求不对数据进行修改

- 不让第三方网站访问到用户 Cookie

- Cookie 设置 SameSite 属性。该属性表示 Cookie 不随着跨域请求发送,可以很大程度减少 CSRF 的攻击,但是该属性目前并不是所有浏览器都兼容。

- 阻止第三方网站请求接口

- 通过验证 Referer 来判断该请求是否为第三方网站发起的

- 请求时附带验证信息,比如验证码或者 Token

- 服务器下发一个随机 Token,每次发起请求时将 Token 携带上,服务器验证 Token 是否有效。

点击劫持

面试题:什么是点击劫持?如何防范点击劫持?

点击劫持是一种视觉欺骗的攻击手段。 攻击者将需要攻击的网站通过 iframe 嵌套的方式嵌入自己的网页中,并将 iframe 设置为透明,在页面中透出一个按钮诱导用户点击。

解决办法

- HTTP 响应头

X-FRAME-OPTIONS- 在现代浏览器有一个很好的支持。这个 HTTP 响应头 就是为了防御用 iframe 嵌套的点击劫持攻击

- 该响应头有三个值可选,分别是

- DENY,表示页面不允许通过 iframe 的方式展示

- SAMEORIGIN,表示页面可以在相同域名下通过 iframe 的方式展示

- ALLOW-FROM,表示页面可以在指定来源的 iframe 中展示

- JS防御 禁止iframe访问网页

- 当通过 iframe 的方式加载我们的页面html,攻击者的网页直接不显示所有内容了

<head>

<style id="click-jack">

html {

display: none !important;

}

</style>

</head>

<body>

<script>

if (self == top) {

// 是顶层时移除display none的设置

var style = document.getElementById('click-jack')

document.body.removeChild(style)

} else {

top.location = self.location

}

</script>

</body>中间人攻击

面试题:什么是中间人攻击?如何防范中间人攻击?

中间人攻击: 攻击方同时与服务端和客户端建立起了连接,并让对方认为连接是安全的,但是实际上整个通信过程都被攻击者控制了。攻击者不仅能获得双方的通信信息,还能修改通信信息。

解决办法

- 不建议使用公共的 Wi-Fi,因为很可能就会发生中间人攻击的情况。如果你在通信的过程中涉及到了某些敏感信息,就完全暴露给攻击方了

- 增加一个安全通道来传输信息https

- HTTPS 就可以用来防御中间人攻击,但是并不是说使用了 HTTPS 就可以高枕无忧了

- 如果你没有完全关闭 HTTP 访问的话,攻击方可以通过某些方式将 HTTPS 降级为 HTTP 从而实现中间人攻击。